「今のSIerでのセキュリティ経験は活かせるのかな…? それとも全く違うスキルセットが必要?」

「守りのイメージが強いけど、事業会社のセキュリティ部門でキャリアアップって本当にできるの?」

現在、SIerやSESでセキュリティ関連のプロジェクトに携わっているあなた、あるいは既に社内SEとして自社の情報セキュリティと向き合っているあなたも、「事業会社のセキュリティ担当」という役割に対して、大きな期待と同時にいくつかの疑問をお持ちではないでしょうか。

この記事では、SIer/SESから事業会社のセキュリティ担当へのキャリアチェンジを考える方、そして自社のセキュリティ体制をさらに強化したい現役社内SEの方に向けて、社内SE「セキュリティ担当」の具体的な仕事内容、外部ベンダーとの役割の違い、必要なスキルセット、やりがいと大変さ、そしてキャリアパスと将来性などを、私の経験を交えながら網羅的に解説します。

この記事を読むと、こんなことが分かります!

- 社内SEのセキュリティ担当(セキュリティエンジニア)の具体的な仕事内容とは

- SIerやSESなど外部ベンダーのセキュリティ業務と、事業会社の担当者の役割はどう違うのか

- セキュリティポリシー策定、リスクアセスメント、インシデント対応、監査対応…社内SEはどこまで担当するのか

- ゼロトラスト、EDR、SIEM、SOARといった最新セキュリティ技術と社内SEの関わり方

- PマークやISMS認証の取得・維持における社内SEの役割と苦労

- 社内SEとしてセキュリティ業務に携わる魅力、大変な点、そして将来性やキャリアパス

そもそも「社内SEのセキュリティ担当」とは?その役割とミッション

インフラ・セキュリティ・クラウド担当の全体像と比較

この記事では「セキュリティ担当」の仕事に絞って深掘りしますが、他の技術職(インフラ、クラウド)との違いや連携について知りたい方は、まずはこちらのまとめ記事からご覧いただくのがおすすめです。

インシデント発生!通話で迅速に動く社内SEセキュリティ担当

「セキュリティ担当って、一日中パソコンの前で怪しい通信を監視してるだけ?」

もしかしたら、そんなイメージをお持ちではないでしょうか? 実は、会社の未来を左右するほどダイナミックで戦略的な仕事なんです。ここでは、地味な印象を覆す、セキュリティ担当の本当のミッションと、その重要性について紐解いていきましょう。

企業の『用心棒』兼『ホームドクター』としての役割

事業会社で働くセキュリティ担当者の最も大切な仕事は、会社の重要な情報資産(顧客データ、システム、評判など)を、あらゆる危険から守ることです。その基本となるのが、情報セキュリティの3大要素と呼ばれる「CIA」の確保です。

情報セキュリティの3本柱「CIA」

- 機密性(Confidentiality):許可された人だけが見られる状態

- 完全性(Integrity):情報が正確で、改ざんされていない状態

- 可用性(Availability):必要な時にいつでも使える状態

このCIAを守ることは、会社が安心してビジネスを進めるための土台作り。まさに、企業の成長を後押しする重要な役割なんですよ。

「守る」だけじゃない!ビジネスを加速させるセキュリティとは?

現代のセキュリティ担当者は、ただ攻撃を防ぐ「守り」の専門家ではありません。会社が不測の事態に陥った際に、事業を止めずに素早く立ち直る力(ビジネスレジリエンス)を確保するという、攻めの側面も持っています。

これは、セキュリティ対策を単なる出費と考えるのではなく、「ビジネスを加速させるための投資」として経営層に説明し、理解してもらう力が求められるということです。守りが強固だからこそ、ビジネスはもっと大胆に攻められる。そう思いませんか?

SIer/SESのセキュリティ業務とどう違う?事業会社ならではの魅力と現実

「SIerでの経験は、事業会社でどこまで通用するんだろう?」

キャリアチェンジを考える上で、誰もが抱く疑問ですよね。結論から言うと、技術スキルは強力な武器になります。しかし、求められる視点やミッションは大きく異なります。ここでは、その根本的な違いと、転職後に戸惑わないための心構えを、私の経験を交えて解説します。

SIerが契約先のクライアントのために特定のプロジェクトやサービスを提供するのに対し、事業会社の担当者は「自社」というたった一つのクライアントのために働きます。この視点の違いが、自社のビジネスに深く寄り添い、長期的な視点でセキュリティ戦略を考え、組織文化の醸成にまで関わるという、事業会社ならではの役割や責任、そしてやりがいを生み出すのです。

社内SEセキュリティ担当の具体的な仕事内容

では、セキュリティ担当者は毎日一体どんな仕事をしているのでしょうか? ここでは、その多岐にわたる業務を6つのカテゴリーに分けて、具体的なアクションと共に深掘りしていきます。「こんなことまでやるの!?」と驚くような、意外な仕事も見つかるかもしれませんよ。

戦略立案とガバナンス体制の構築

企業のセキュリティを方向付ける、羅針盤となるルールや仕組みを構築します。全てのセキュリティ活動の土台となる、非常に重要な業務です。

- リスクアセスメントと管理計画の策定:組織の潜在的なリスクを洗い出し、優先順位を付けて対策を計画します。「何も起きていないのになぜ投資が必要なのか?」という経営層の問いに、説得力を持って答える腕の見せ所です。

- セキュリティポリシー・社内規程の策定と更新:企業の実情に合わせた「守るべきルール」を作成・更新します。厳しすぎても緩すぎてもダメ。現場の業務を理解し、実用的なルールへと落とし込むバランス感覚が求められます。

- 関連法規への対応とコンプライアンス維持:個人情報保護法など、法律や業界ルールを守るための体制を整えます。法改正に常にアンテナを張っておく必要があります。

最新技術の導入とセキュリティアーキテクチャの設計・管理

日々進化するサイバー攻撃に対抗するため、最新の技術を駆使して企業の防御壁を設計・構築・運用します。技術的な専門性が最も求められる、まさにエンジニアとしての腕が鳴る領域です。

- ファイアウォール、EDR、SIEMなどの選定・導入・運用:PCやサーバーを見張るEDR1、様々なログを分析して異常を見つけるSIEM2など、役割の異なる製品を組み合わせて「多層防御」の考え方で組織全体の防御力を高めます。単に導入するだけでなく、自社の環境に合わせて最適に設定し、日々のアラートを監視・分析することが重要です。

- ゼロトラストセキュリティ導入・運用の推進:「ゼロトラスト」3(決して信頼せず、常に検証する)という考え方に基づき、アクセス制御を強化します。これは特定の製品ではなく、会社のセキュリティ文化そのものを変える大きな変革です。そのため、全社的な理解を得ながら、ID管理の強化や多要素認証の導入など、段階的に進めていく粘り強さが求められます。

- クラウドセキュリティ管理(IaaS/PaaS/SaaS):クラウドサービスでは、サービス提供者と利用者でセキュリティの責任範囲を分担する「責任共有モデル」が一般的です。担当者はこのモデルを理解し、自社が責任を持つべき設定(アクセス権限、データ暗号化など)を適切に管理する必要があります。

- 脆弱性管理とパッチ適用の徹底:ソフトウェアに存在するセキュリティ上の弱点(脆弱性)を放置すると、サイバー攻撃の格好の標的となります。定期的に脆弱性診断を行い、修正プログラム(パッチ)を迅速に適用することで、既知の脅威からシステムを守ります。

社員一人ひとりが防波堤!セキュリティ意識向上のための教育・啓発活動

どんなに優れた技術を導入しても、たった一人の従業員の不注意が大きなセキュリティ事故につながる可能性があります。そのため、全従業員のセキュリティ意識を高めることは、担当者の非常に重要なミッションです。

- フィッシング訓練やインシデント対応演習の企画・実施:巧妙な偽メール(フィッシングメール)の見分け方や、万が一ウイルスに感染してしまった際の報告手順などを、実践的な訓練を通じて体得してもらいます。訓練はやりっぱなしにせず、結果を分析し、「なぜ騙されてしまったのか」「どうすれば防げたのか」をフィードバックすることで、組織全体の対応力を高めます。

- 経営層から一般社員まで、対象に合わせたトレーニングの提供:セキュリティ教育は、相手によって伝えるべき内容が異なります。例えば、経営層には事業リスクの観点から、開発者には安全なプログラムの作り方(セキュアコーディング)、そして一般社員には日々の業務で気をつけるべき点を、それぞれ分かりやすく解説します。

信頼の証!PマークやISMS認証の取得・維持と監査対応のリアル

顧客や取引先からの信頼を獲得する上で、Pマーク4やISMS5といった情報セキュリティに関する認証の取得・維持は極めて重要です。セキュリティ担当者は、このプロセスで中心的な役割を担います。

- 認証取得・更新プロセスの主導:Pマーク(個人情報保護に特化)やISMS(情報資産全般が対象)の認証取得・更新は、担当者にとって一大プロジェクトです。しばしば認証活動の「事務局」として、文書作成、社内体制の整備、従業員教育の企画・実施、申請手続きまで、プロセス全般を主導します。

- 内部監査・外部監査の対応:認証を維持するためには、定期的な監査が欠かせません。まず社内で「内部監査」を計画・実施し、その後、認証機関による「外部監査」に対応します。監査で改善すべき点が見つかれば、その是正計画を立て、実行し、進捗を管理するのも重要な仕事です。

見えない脅威に先手を打つ!サードパーティ・SaaS利用のリスク管理

クラウドサービスの利用や業務のアウトソーシングが当たり前になった今、取引先や利用するSaaSといった「サードパーティ」に起因するセキュリティリスクの管理は、非常に重要な業務となっています。

- 新規SaaS・ベンダー導入時のセキュリティ評価:新しいSaaSツールや外部ベンダーを導入する際には、セキュリティ担当者が「門番(ゲートキーパー)」として、セキュリティチェックシートや第三者認証の有無などで相手の安全性を評価します。

- サプライチェーンリスクへの対応と契約管理:評価結果に基づき、導入の可否を判断し、契約段階ではセキュリティに関する要件を契約書に盛り込むよう法務部門と連携します。導入後も、委託先を含めたサプライチェーン全体でリスクに変化がないかを継続的に監視します。

万が一の事態に備える!インシデント対応体制と事業継続計画(BCP)

セキュリティインシデントの発生を100%防ぐことは不可能です。そのため、万が一の事態に備え、被害を最小限に抑えるための計画と体制を構築します。

- インシデント対応計画(IRP)の策定とCSIRT/SOC業務:インシデントの種類に応じた対応計画を策定し、CSIRT(インシデント対応チーム)やSOC(セキュリティ監視センター)を運営または連携します。この際、近年のログ分析システムは非常に高機能であり、インシデント発生時の原因追跡に大きく貢献します。

- フォレンジック調査支援と再発防止策の策定:インシデントの原因を究明し、二度と同じことが起きないように再発防止策を講じます。

社内SEセキュリティ担当に求められる知識・スキルセット

「よし、仕事内容は分かった。じゃあ、自分には何が必要なんだろう?」

そう思いますよね。セキュリティ担当として活躍するには、技術的なスキルはもちろん、ビジネスの視点や周りを巻き込む人間力も不可欠です。ここでは、三位一体で求められるスキルセットを具体的に見ていきましょう。

技術スキル:セキュリティのプロとしての土台

- セキュリティ基盤技術:ネットワーク、OS、エンドポイント(PCやサーバー)など、ITインフラ全般のセキュリティに関する深い知識と運用経験。

- クラウドセキュリティ:AWS、Azure、GCPといった主要クラウドのセキュリティ機能、ID管理、アクセス制御に関する専門知識。

- 脅威分析・インシデント対応:マルウェア解析、フォレンジック調査の基礎、SIEMやSOARといったツールの活用経験。

- 脆弱性管理:脆弱性診断ツールの利用経験、診断結果の評価、パッチマネジメントの知識。

- 法令・ガイドライン遵守:個人情報保護法や各種ガイドライン(NIST CSF、ISO27001等)の知識と実務適用能力。

ビジネススキル:経営視点と現場理解の両立

- 自社事業・業務プロセスの理解:自社のビジネスを深く知り、セキュリティリスクが事業に与える影響を評価する力。

- リスクマネジメント能力:リスクを評価し、事業目標とのバランスを考えた対策を策定・実行する能力。

- コミュニケーションと説明能力:技術的な話を経営層や非技術者にも分かりやすく説明し、協力を得る力。

ソフトスキル:組織を動かす対人関係能力

- 交渉力・調整力:意見の異なる関係者の間に立ち、合意形成を導いてプロジェクトを前に進める力。

- 問題解決能力:複雑な課題やインシデントに対し、冷静かつ論理的に原因を分析し、解決策を見つけ出す能力。

- 継続的な学習意欲:常に変化する脅威や技術動向を、好奇心を持って学び続ける探求心。

社内SEセキュリティ担当のやりがいと大変さ:「守る」仕事のリアル

どんな仕事にも光と影があるように、セキュリティ担当の仕事にも大きなやりがいと、避けては通れない大変さがあります。ここでは、私が実際に体験したエピソードも交えながら、そのリアルな姿をお伝えします。

やりがいの源泉:企業を支え、未来を創る達成感

- 目に見える貢献:サイバー攻撃を未然に防いだり、インシデント被害を最小限に抑えたりすることで、自社を「守った」という具体的な貢献を実感できます。

- 事業を安全に前に進める、推進役としての役割:セキュリティを確保することで、企業が新しい技術を安全に導入し、ビジネスチャンスを追求できるよう後押しできます。

マサトシコロナ禍で急遽全社在宅勤務に移行した時、私達セキュリティチームが主導して安全なリモート環境を大急ぎで構築しました。事業を止めずに済んだ時、社員から「おかげで安心して仕事ができた」と言われたのは本当に嬉しかったですね。まさに会社を支えていると実感できた瞬間でした。

マサトシコロナ禍で急遽全社在宅勤務に移行した時、私達セキュリティチームが主導して安全なリモート環境を大急ぎで構築しました。事業を止めずに済んだ時、社員から「おかげで安心して仕事ができた」と言われたのは本当に嬉しかったですね。まさに会社を支えていると実感できた瞬間でした。 - セキュリティ文化の醸成:従業員の意識が変わり、組織全体でセキュリティに取り組む文化が育っていく過程に関与できる喜びがあります。

- 専門家としての成長:変化の速い分野で新しい知識やスキルを習得し続け、専門家として成長している実感を得られます。

避けられない困難:現場担当者が語る「あるある」な課題

- セキュリティと利便性のトレードオフ:堅牢な対策と業務効率の両立は永遠の課題です。

マサトシ「また面倒なことを…」という現場の声、耳が痛いほど分かります。でも、何かあってからでは遅い。だからこそ、SSOを導入してパスワード入力を減らすなど、「セキュリティは上げるけど、不便さはできるだけ感じさせない」工夫をセットで提案することが腕の見せ所ですね。

マサトシ「また面倒なことを…」という現場の声、耳が痛いほど分かります。でも、何かあってからでは遅い。だからこそ、SSOを導入してパスワード入力を減らすなど、「セキュリティは上げるけど、不便さはできるだけ感じさせない」工夫をセットで提案することが腕の見せ所ですね。 - 絶え間ない情報収集:新しい攻撃手法やセキュリティ技術に常にアンテナを張り、学び続ける必要があります。

- アラート疲れ:日々発生する膨大なアラートの中から、本当に危険なものを見極めて対応する判断力が求められます。

- ユーザーの抵抗感:従業員にルールを守ってもらうための、根気強いコミュニケーションと理解促進が不可欠です。

企業によってどう違う?社内SEセキュリティ担当の働き方

ひとくちに「セキュリティ担当」と言っても、その働き方は会社の業界や規模によって大きく異なります。あなたがどんな環境で働きたいかを考える上で、ぜひ参考にしてください。

業界特有のセキュリティ事情

業界が違えば、守るべき情報の種類や、求められるセキュリティレベルも変わってきます。

- 金融業界:FISC安全対策基準など厳格な規制への準拠が求められ、最高レベルのセキュリティが必須です。

- 製造業:工場の生産ラインを制御するOTシステムのセキュリティなど、特有のリスクへの対応が必要です。

- 小売・Eコマース業界:大量の個人情報やクレジットカード情報を扱うため、PCI DSS準拠などが重要になります。

企業規模による役割の違い

会社の規模によって、チーム体制や一人ひとりの責任範囲が大きく異なります。

- 大企業:専門部署が設置され、SOC、CSIRTなど役割が細分化されています。大規模なプロジェクトに携われる一方、調整ごとも多くなる傾向があります。

- 中小企業:専任担当者がおらず兼任も多い「一人情シス」状態も珍しくありません。幅広い業務をこなす大変さはありますが、裁量が大きく、意思決定のスピードが速いのが魅力です。

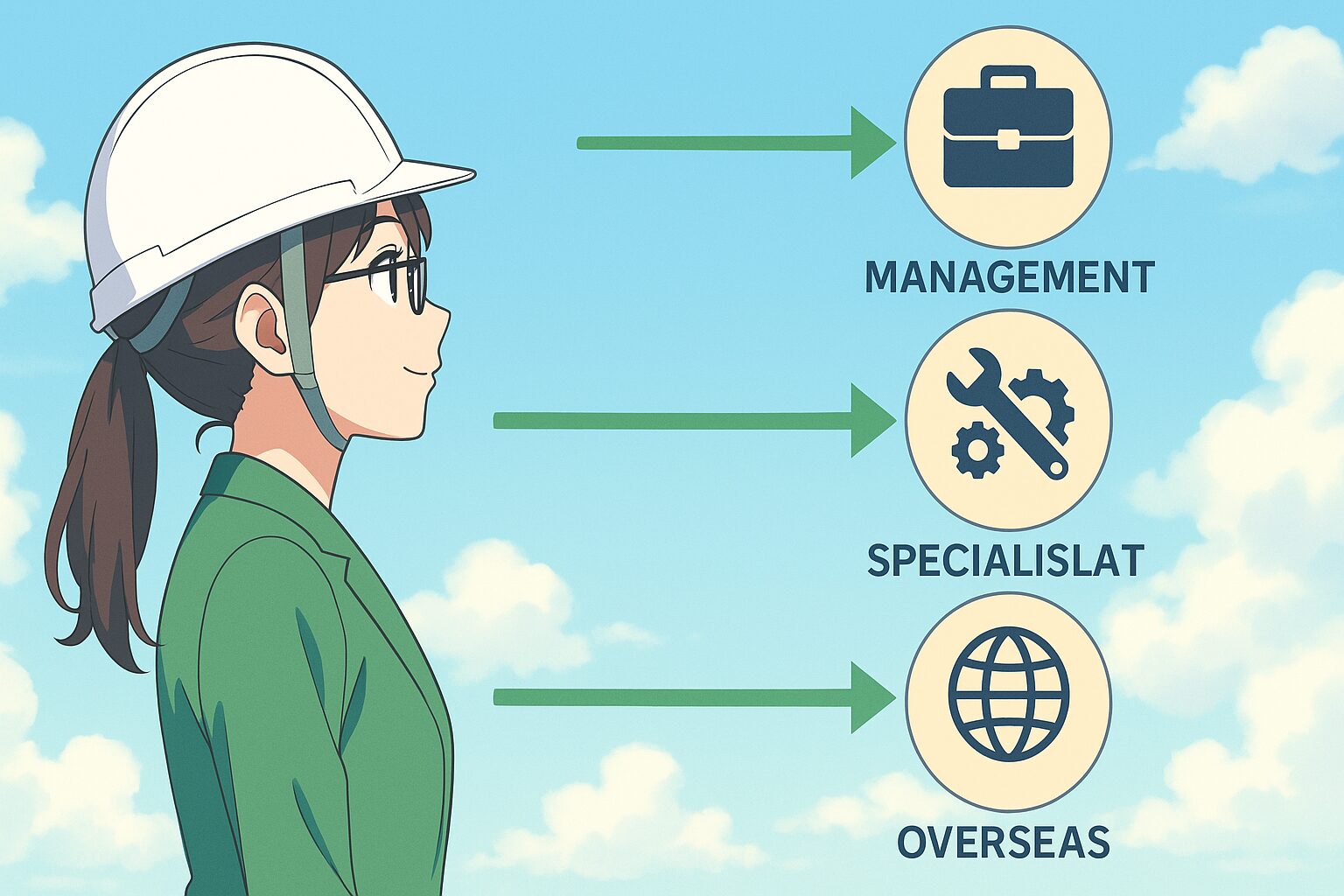

社内SEセキュリティ担当のキャリアパスと将来性

社内SEセキュリティ担当に広がる未来を描く。

「セキュリティ担当になった後、どんなキャリアが描けるんだろう?」

心配いりません。セキュリティ専門家の需要は年々高まっており、そのキャリアパスは多様な可能性に満ちています。CISO(最高情報セキュリティ責任者)として経営に携わる道も夢ではありません。

Sler/SESから事業会社セキュリティ担当への道

SIerやSESで培った技術力やプロジェクト管理能力は、事業会社でも大きな強みになります。ただし、短期的なプロジェクト遂行から、長期的な組織貢献へと視点を切り替えることが成功の鍵です。

事業会社でのキャリアアップ

事業会社で経験を積むことで、多彩なキャリアを築くことが可能です。

- セキュリティスペシャリスト:クラウドやフォレンジックなど、特定分野の専門性を極める道。

- CISO(最高情報セキュリティ責任者):組織のセキュリティ戦略全体に責任を持つ経営層の一員を目指す道。

市場価値と将来性:引く手あまたのセキュリティ人材

DX推進に伴い、セキュリティ専門家の需要はあらゆる業界で急速に拡大しています。特にクラウド、AI、IoTといった新しい技術領域に対応できる人材は市場価値が非常に高いです。今後も市場価値の高い人材であり続けるためには、技術力とビジネス感覚の両方を磨き続けることが重要です。

まとめ:企業の未来を守り、成長を支える専門職

ここまで、社内SE「セキュリティ担当」の仕事について、そのリアルな姿を解説してきました。

もはや単なる「守り手」ではなく、企業のビジネス戦略とIT戦略を結びつけ、サイバー脅威から組織を守り抜き、事業の継続的な成長とイノベーションを安全な基盤の上で実現させる、極めて戦略的でやりがいの大きい専門職。それが、現代のセキュリティ担当者なのです。

この記事が、あなたのキャリアを考える上での一助となれば、これほど嬉しいことはありません。

社内SEへの転職やキャリアアップを考え始めたあなたへ

社内SEというキャリアに興味が湧いたら、次はいよいよ具体的な転職活動の準備です。でも、「何から始めればいいの?」「自分に合う転職エージェントは?」と迷ってしまいますよね。

そんなあなたのために、転職の成功確率をグッと上げるための記事を2つご用意しました。ご自身の状況に合わせて、ぜひご覧ください。

FAQ:「社内SEのセキュリティ担当」についてよくある質問

Q1. 未経験から社内SEのセキュリティ担当になれますか?

A1. 完全に未経験からの転職は難しい場合が多いですが、不可能ではありません。情報システム部門でのインフラ運用経験やネットワークの知識、あるいは開発経験など、何らかのIT関連業務の経験があれば、そこからセキュリティ分野の知識や資格を習得することで道が開ける可能性があります。

Q2. セキュリティ関連の資格は必須ですか?

A2. 必須ではありませんが、保有していると知識や意欲の証明になり、転職やキャリアアップに有利に働くことがあります。代表的な資格としては、「情報処理安全確保支援士(登録セキスペ)」、「CISSP」、「CISM」などが挙げられます。

Q3. 社内SEのセキュリティ担当の平均年収はどれくらいですか?

A3. 企業規模、業界、経験、役職などによって大きく異なります。一般的に、専門性が高く需要も大きいため、他のITエンジニア職種と比較して同等以上の年収が期待できる傾向にあります。特に高度な専門知識やマネジメント経験を持つ人材は、高い年収を得られる可能性があります。

Q4. インフラ担当やクラウド担当との連携はどのように行いますか?

A4. セキュリティ担当が全社的なポリシーを策定し、インフラ担当やクラウド担当がそのポリシーに基づき、サーバーやクラウド環境の具体的なセキュリティ設定を実装する、という連携が一般的です。新しいシステムを導入する際には、企画段階から三者が協力してセキュリティ設計を行います。

この記事で使われている専門用語の解説

- 1. EDR (Endpoint Detection and Response)

- エンドポイント(PCやサーバーなど)での不審な活動を検知し、迅速な対応を支援するセキュリティ技術。従来型のウイルス対策ソフトよりも高度な脅威に対応できる。

- 2. SIEM (Security Information and Event Management)

- 様々なIT機器からログ(操作記録)を収集・統合し、相関分析することで、サイバー攻撃の兆候やセキュリティインシデントを早期に発見するためのシステム。

- 3. ゼロトラスト

- 「決して信頼せず、常に検証する」という考え方に基づくセキュリティモデル。社内外を問わず、全てのアクセス要求に対して認証・認可を行い、セキュリティを確保する。

- 4. Pマーク(プライバシーマーク)

- 個人情報の取り扱いが適切であることを示す第三者認証制度。一般財団法人日本情報経済社会推進協会(JIPDEC)が審査・付与する。

- 5. ISMS (Information Security Management System)

- 情報セキュリティマネジメントシステム。組織が情報セキュリティを管理・維持するための仕組みのこと。国際規格であるISO/IEC 27001に基づく認証がよく知られている。